FROST atack este o tehnică de hacking pentru Google Nexus, probabil foarte ușor de aplicat și pe alte modele Android ce presupune înghețarea la propriu a smartphone-ului în vederea ocolirii sistemelor de securitate.

Așa ceva face ca PIN-ul, blocarea cu pattern să nu fie protecții suficiente pentru cineva ce dorește cu tot dinadinsul să citească informațiile stocate în memoria smartphone-ului și pentru asta dedică suficient timp și imaginație.

Niște nemți de la unuiversitatea Erlagen ne arată un tip de atac ”înghețat” (cold boot attack) prin care informațiile de pe un Samsung Galaxy Nexus cu cea mai recentă versiune de Android sunt extrase chiar dacă există PIN de protecție și datele sunt criptate în memorie …

Sună înspăimântător pentru cei ce credeau că prin punerea unei parole PIN și criptarea memoriei interne pot să stea liniștiți că nimeni în afară de ei nu vor avea acces la informații. Prin FROST (Forensic Recovery of Scrambled Telephones), prin răcirea – să zicem mai bine înghețarea – preț de jumătate de oră a smartphone-ului la o temperatură de aproximativ –15 grade și reponire se pot accesa datele din memorie, incluzând aici imagini, email-uri și chiar istoricul de browsing, uneori fiind permisă citirea completă a mediului de stocare.

Un astfel de atac nu e folosit pentru prima dată – în 2008 așa ceva a fost prezentat pe un PC, până acum nimeni nu s-a chinuit să citească datele de pe smartphone. A venit însă momentul în care e interesantă o astfel de operație și a fost aplicată. Cheia succesului constă în remnanța informației din memoria aparatului chiar și atunci când sursa de curent a fost oprită – cu cât e mai rece memoria, cu atât mai mult rămâne vizibilă informația din ea. Practic, la o temperatură de 30 de grade Celsius informația din memorie dispare după 1-2 secunde de la oprirea curentului. la –30 de grade e posibil ca ea să rămână chiar și 6 secunde, timp suficient pentru cineva să o citească dacă e pregătit în acest sens.

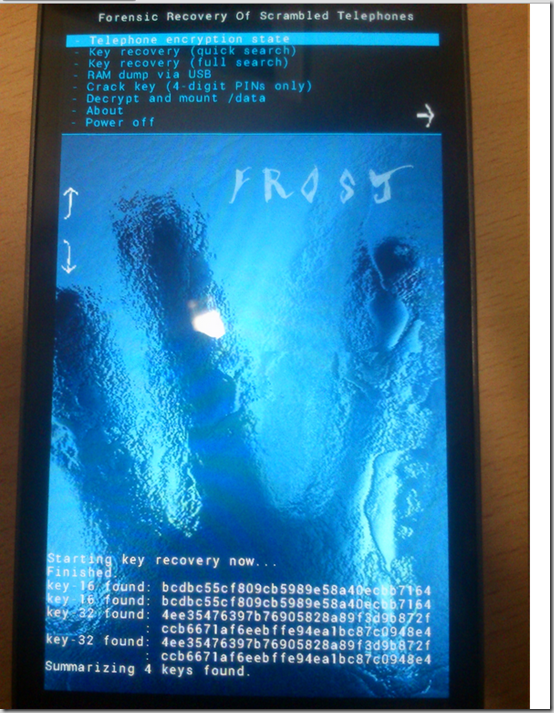

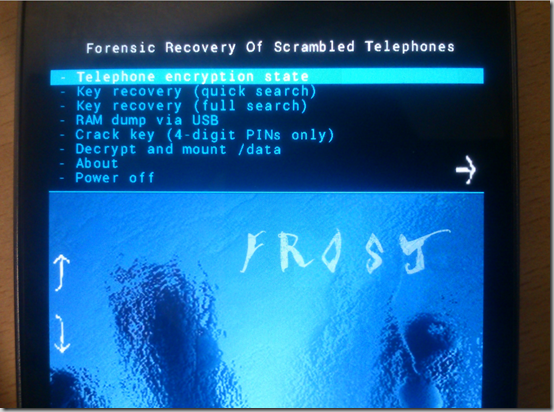

Cu ceva antrenament cercetătorii de la universitatea germană pot să scoată bateria și să repornească aparatului în fastboot mode în mai puțin de jumătate de secundă, timpul până la ”evaporarea” informației remanente fiind folosit pentru copierea informației via USB.

Interesant este că printre primele informații extrase se numără și cheia de decriptare a memoriei interne ce uneori permite extragerea informației de pe disc. Există totuși o limitare: procesul funcționează doar pe aparatele care au bootloader-ul unlocked și permit instalarea de ROM-uri terțe, operație ce nu mai este permisă implicit de către Samsung.

Ce s-a putut copia de pe smartphone? adresa de contacte, thumbnail-urile pozelor, conturi/parole de acces WiFi, informații parțiale din calendar, email-uri, mesaje SMS, poze, istoricul web.

Acum că v-am trezit interesul probabil că sunteți curioși să știți și ce se poate face pentru a preveni așa ceva – nu prea multe. O soluție ar fi să reporniți des smartphone-ului și așa să forțați ștergerea informației remanente.

Deocamdată tehnica nu a fost aplicată și pe alte platforme mobile. În teorie șansele de succes sunt egale.

Ce trebuie învățat de aici: chiar și cele mai sigure porți au chei cu care pot fi deblocate. Iar cercetătorii de la universitatea Erlagen trag un semnal de alarmă în fața celor ce încep să folosească platforma Android pe smartphone-uri ce conțin informații confidențiale, de mare risc. În special de utilizatorii din zona guvernamentală și nu numai.

Mai multe despre FROST citiți aici.