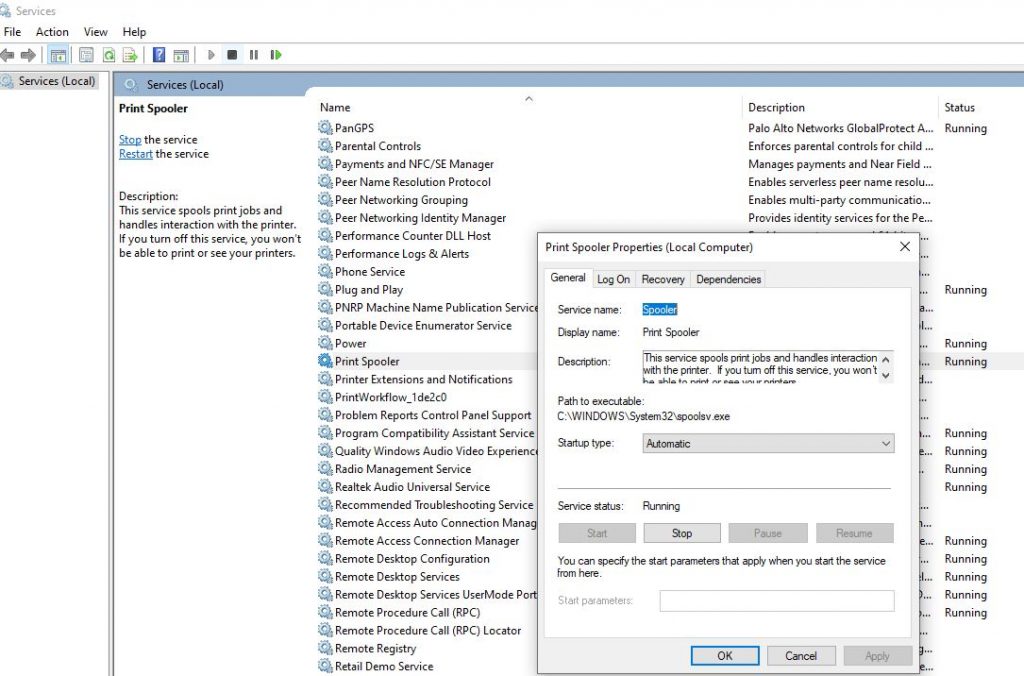

În weekendul trecut au apărut detalii despre o vulnerabilitate critică (denumită rapid ”PrintNightmare”) din Windows ce afectează sistemul de printare și care permitea acceesul de la distanță pentru rularea de cod cu privilegii crescute. După ce a dat puțin cu stângul în dreptul, oferind ca soluție dezactivarea serviciului de printare ca principal mijloc de protecție (folosiți comenzile de mai jos dacă nu vreți să folosiți interfața grafică), ieri a venit și patch-ul pentru ”PrintNightmare”, problemă identificată drept CVE-2021-34527:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled

Dat fiind că serviciul Print Spooler (cel responsabil de printare) este activ implicit pe orice sistem Windows și Windows Server, aplicarea patch-ului este extrem de importantă dacă nu vreți să vă găsiți în situația în care aveți sistemul infectat. Deja sunt disponibile actualizări pentru Windows, Windows Server 2019 și 2012 R2 și am văzut că Microsoft a dat și patch-uri și pentru versiunile de Windows care oficial nu mai primesc actualizări: Windows 7, Windows Server 2008, Windows 8.1, Windows RT 8.1.

Interesant este că pentru WIndows Server 2012 și Windows Server 2016 plus versiunile Windows 10 1607 nu a ieșit încă patch-ul, dar că ”se lucrează”.

Microsoft s-a mișcat destul de repede cu patch-ul pentru PrintNightmare și pentru că e deja disponibil, vă recomand să îl aplicați cât mai repede, sau măcar să dezactivați serviciul Print Spooler!

via msrc