Dacă ai un smartphone Android și îl folosești des să te uiți la filme descărcate de pe site-urile de torrente atunci citește cu atenție ce urmează pentru că riști să îți infectezi gadget-ul fără ca măcar să îți dai seama. O nouă vulnerabilitate critică din Android (afectează versiunile 7-9, adică Nougat, Oreo și Pie) poate fi exploatată prin simpla rulare a unui material video special creat și dă atacatorilor controlul deplin asupra aparatului.

În principiu cam 1 miliard de aparate Android (smartphone, tablete și televizoare smart) sunt vulnerabile, iar opțiuni de securizare pentru multe dintre ele nu se prefigurează în viitorul apropiat.

Vorbim despre vulnerabilitatea CVE-2019-2107 ce afectează Android media framework și poate fi exploatată de la distanță – utilizatorul trebuie doar să redea un clip video (nici măcar nu e obligatoriu să îl deschidă direct de pe telefon, poate să fie redat automat dintr-o pagină web) special creat care conține codul ce exploatează vulnerabilitatea și oferă drepturi de administrator pe aparat.

Google a reparat problema cu patch-urile de Android din luna iulie 2019, dar câți dintre noi au primt actualizarea? În principiu flagship-urile din 2019 sunt protejate. Restul aparatelor rămân vulnerabile și pentru foarte multe dintre ele nu există nicio perspectivă ca producătorul să se mai îndure și să dea un patch – asta este încă unul dintre multele motive pentru care mereu vă sfătuiesc să nu luați aparate din zona de jos a gamei de preț și mai ales făcute de diverși producători care azi sunt, mâine nu mai sunt (vezi aici și celebrul brand românesc Allview).

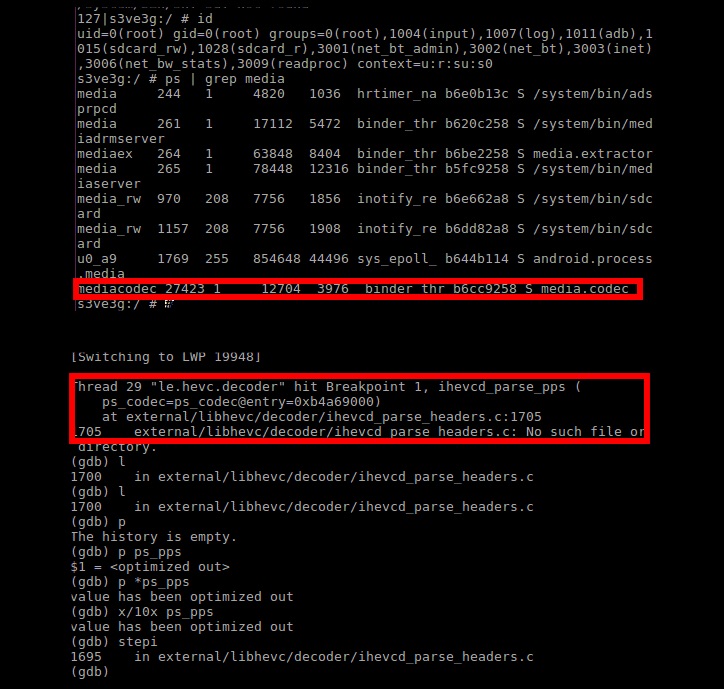

Problema majoră în cazul CVE-2019-2107 este că deja există publicat codul de exploit sub forma unui proof of concept, publicat de Marcin Kozlowski pe Github. Așa că oricine vrea să se distreze poate să ia exemplul lui Kozlowski și să înceapă să își creeze propriul material video pe care să îl folosescă (pentru distracție sau nu) pentru a infecta aparatele Android vulnerabile.

De menționat că dacă rulați un material video primit prin mesajele de pe Facebook Messenger, WhatsApp sau mai știu eu ce altă aplicație similară, riscul de infecție este mic pentru că în principiu filmele sunt codate/decodate folosind algoritmii din aplicații și e foarte posibil să se piardă codul periculos.

Așa că ochii în patru și fiți mai atenți cu ce descărcați, de unde și cum rulați. O potențială soluție, dacă nu ați primit patch-ul de securitate de iulie 2019, ar fi să vă instalați din Play Store un player video terț (BSPlayer sau VLC) și să folosiți propriul lor decodor pentru zona de video. Reduceți șansele de infecție în acest caz – deschideți însă poarta pentru alt tip de vulnerabilități, specificie respectivelor aplicații.