E adevărat că patch-ul pentru vulnerabilitățile Spectre și Meltdown ale procesoarelor Intel reduce performanța sistemului? Din păcate da și pierderea e chiar mare!

După ce am citit că aplicarea patch-ului pentru vulnerabilitățile Spectre și Meltdown ce afectează procesoarele Intel va duce la scăderea performanței, am zis că merită să verific afirmația. Pentru asta am rulat patru teste de browser, pentru că în ultima vreme folosesc cel mai mult browser-ul pe laptop și editarea video și deloc jocurile. Pe deasupra știu sigur că majoritatea utilizatorilor de Windows își folosesc cel mai mult sistemele pentru browsing, chat, rulare de materiale multimedia din browser, ori acestea corespund perfect scenariilor de test alese.

Ce a ieșit m-a surprins și pe mine.

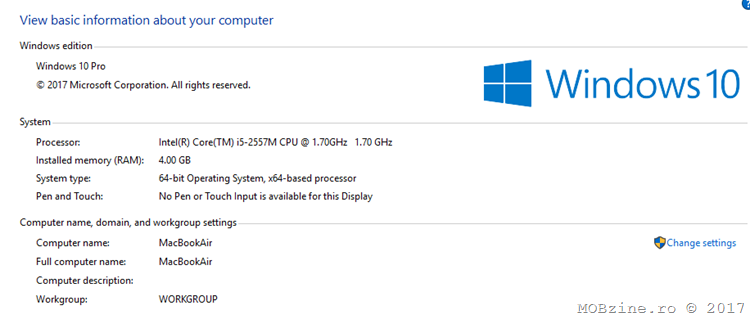

Mă așteptam să existe scăderi de performanță pe al meu MacBook Air din 2011, cu un procesor Intel Core i5, dar nu mă gândeam că vor fi atât de mari.

Ce am testat

M-am gândit simplu: dacă majoritatea timpului petrecut la un laptop/desktop este pe Internet înseamnă automat că cel mai probabil e folosit și un browser. Ori asta înseamnă că ar trebui să testez performanța browser-ului pe un sistem Windows 10 Pro, cu Windows 10 Fall Creators Update actualizat la zi înainte și după aplicarea patch-ului KB4056892.

M-am folosit de laptop-ul meu MacBook Air 2011, cu un procesor Core i5 pe care am dual boot Windows 10 Pro și MacOS High Sierra, cu browser-ul Chrome actualizat la zi.

Prima data am rulat benchmark-urile de browser Browsermark, Kraken, JetStream și MotionMark, apoi am aplicat patch-ul de Windows 10 și am rerulat testele.

Rezultatele m-au uiimit și m-au întristat deopotrivă.

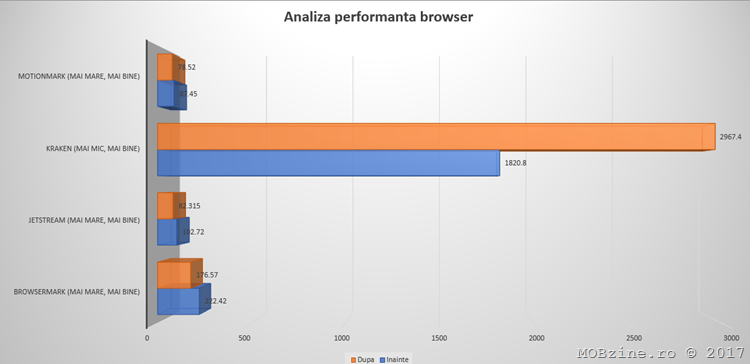

După cum puteți observa, toate cele patru teste arată scădere de performanță după aplicarea patch-ului pe Windows 10 Fall Creators Update.

În procente, pierderea de performanță pe sistemul meu, într-un scenariu de browsing este între 10% și 60%, depinzând de test.

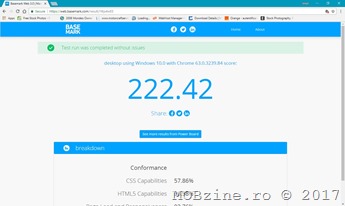

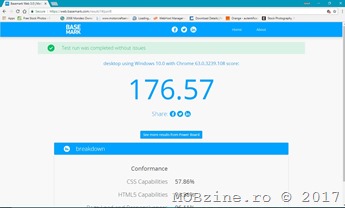

Testul Browsermark, înainte și după:

Testul JetStream, înainte și după:

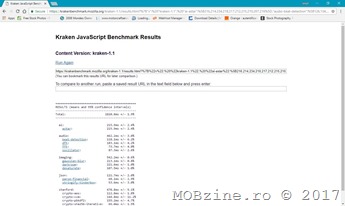

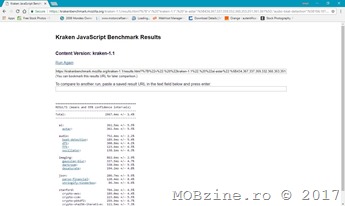

Testul Kraken, înainte și după:

Testul MotionMark, înainte și după:

Sau mai clar:

|

Test |

Inainte de patch |

Dupa patch |

Pierdere de performanță |

| Browsermark (puncte, mai mare, mai bine) |

222.42 |

176.57 |

-20.61 % |

| JetStream (puncte, mai mare mai bine) |

102.72 |

82.315 |

-19.86 % |

| Kraken (ms, mai mic, mai bine) |

1820.8 |

2967.4 |

-62.97 % |

| MotionMark (puncte, mai mare, mai bine) |

87.45 |

78.52 |

-10.21 % |

Încă nu îmi dau seama dacă aceiași scădere majoră de performanță se simte și în lucrul normal, o să verific în perioada următoare.

Acestea fiind zise, în mod clar greșeala de proiectare a Intel ne afectează negativ pe toți cei ce avem procesoare Intel mai noi de … 1995. Și poate că nu numai în aceste scenarii de browsing pe care le-am analizat eu.

Acum depinde de fiecare ce alege: să își păstreze performanța sistemului și să îl aibă vulnerabil la un atac, sau să îl protejeze și să piardă masiv din performanță?

Cred că pentru un gamer înrăit răspunsul este evident – nu va aplica patch-ul pentru că pierderea de performanță poate să fie mare de tot. Mă interesează însă ce alegeți voi, toți ceilalți?

Vă patchuiți Windows-ul sau nu?

Eu aleg mereu securitatea.

1. Un MacBook cât o fi de air și de vai de mine ce scump o fi fost este fix zero la un test de Windows.

2. Nu poți fi fan Ubuntu și Windows în același timp. Adică un fel de și uns la gură, și cu slănina în pod… Testele Windows făcute de fanii declarați Ubuntu sunt viciate din start.

3. În concluzie, citind primul cuvânt (MacBook) și ultimul (fan Ubuntu), nu are rost să mai citiți ce scrie în articol…

Si cam pe ce iti bazezi tu aceste concluzii? Parca sunt scoase din mitologia urbana, extrem de bogata in Romania.

Eu pe Hackintosh cu un Pentium G3220 unde ar trebui sa vad diferente nu prea se vede. In GeekBench ba chiar a crescut scorul dupa update la macOS 10.13.2. Teste de browser nu am facut inainte si dupa update. Pe macOS ce rezultate ai ?

Am deja patch-ul 10.13.2 pe MacOS, asa ca nu pot sa imi dau seama ce diferente ar fi fost. Am inteles ca Apple rezolva in curand si a doua vulnerabilitate, atunci o sa pot avea termen de comparatie.

Executia speculativa (cauza acestor buguri) este o tehnologie introdusa in microarhitectura P6, si intr-adevar primul procesor care o foloseste este Pentium Pro din 1995, urmat de Pentium II.

Din fericire pentru posesorii acestora, printre care ma numar si eu, procesoarele bazate pe microarhitectura P5 (Pentium si Pentium MMX) nu sunt afectate!

Tocmai ce-am instalat patch-ul, văd după restartare cum se mișcă în activitățile curente. Dar dacă chiar sunt probleme de performanță poate se rezolvă cu actualizările din 9 ianuarie 208.

Nu se văd limitări semnificative la munca de zi cu zi… testele pot scoate în evidență vreo scădere a performanțelor dar în practică, subiectiv vorbind, nu am sesizat vreo diferență după aplicarea patch-ului (laptop cu procesor Intel ca să nu fie dubii)

Ce configuratie?