Utilizatorii care au avut de suferit din cauza programului ransomware Polyglot, cunoscut și ca MarsJoke, pot să-și recupereze fișierele datorită instrumentului de decriptare dezvoltat de experții Kaspersky Lab.

De curând acest tip de malware a avut o activitate intensă și în România. Polyglot s-a răspândit prin email-uri care conțineau un fișier infectat, comprimat în RAR.

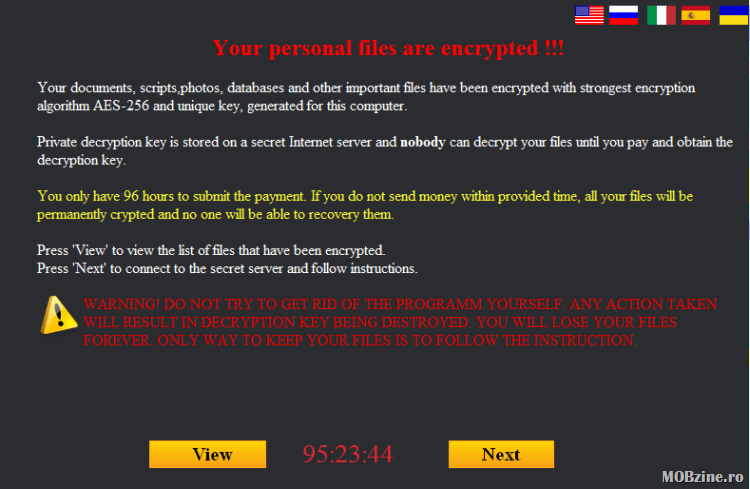

În timpul procesului de criptare, troianul nu schimbă denumirile fișierelor de pe dispozitivul infectat, dar blochează, în schimb, accesul la ele. După ce criptarea este completă, imaginea de fundal de pe ecranul victimei este înlocuită cu un mesaj de solicitare a răscumpărării. Infractorii cer răscumpărarea în bitocoin și, dacă plata nu se face la timp, troianul se va șterge din dispozitivul infectat, lăsând toate fișierele criptate.

Deși pare să fie similar cu CTB-Locker, acest nou tip malware de tip ransomware, nu pare să aibă aceiași origine. Polyglot imită CTB-Locker aproximativ în toate aspectele: are o interfață grafică aproape identică, este necesară o serie similară de acțiuni pentru a obține cheia de decriptare, iar pagina de plată și imaginea de fundal de pe desktop arată la fel.

Vestea bună este că mecanismul de criptare folosit de Polyglot, spre deosebire de CTB-Locker, are generatorul de chei de criptare slab. O căutare prin întregul set de posibile chei de decriptare poate fi realizată în mai puțin de un minut pe un PC standard.

“Acest caz ne învață să nu renunțăm niciodată: ransomware-ul a devenit o problemă serioasă pentru toți utilizatorii, dar uneori se poate găsi o soluție. Autorii au făcut o greșeală de implementare, iar astfel a fost posibilă spargerea criptării. Utilizatorii nu ar trebui, însă, să se bazeze doar pe noroc atunci când vine vorba de ransomware. Acest caz este excepția, mai degrabă decât regula, prin urmare noi recomandăm tuturor utilizatorilor să-și protejeze dispozitivele, folosind o soluție de securitate eficientă și activând toate funcțiile anti-criptare”, spune Anton Ivanov, Senior Malware Analyst la Kaspersky Lab.

Deci, dacă ați avut ghinion nu e cazul să disperați – detalii mai multe găsiți pe Securelist, inclusiv link către instrumentul de decriptare, sau îl descărcați direct de aici RannohDecryptor.zip.