Cu foarte mult timp citisem o chestie faină și anume că orice algoritm de criptare sau ștergere securizată a datelor produs în SUA trebuie să aibă aprobarea NSA ca să poată fi exportat. Iar băieții aia nu dau aprobarea până când nu reușesc să găsească o modalitate să îl spargă. De când cu PRISM începe să îmi fie tot mai clar că ideea este cât se poate de adevărată.

Când vă gândiți la o criptare RSA pe 4096 de biți spuneți aproape automat că e imposibil de spart, nu? Cel puțin prin metodele tradiționale. Ei bine, cu un mod de abordare diferit, criptarea RSA pe 4096 de biți poate fi spartă dacă se folosește un microfon foarte sensibil care să înregistreze zgomotele imperceptibile făcute de procesor când realizează decriptarea.

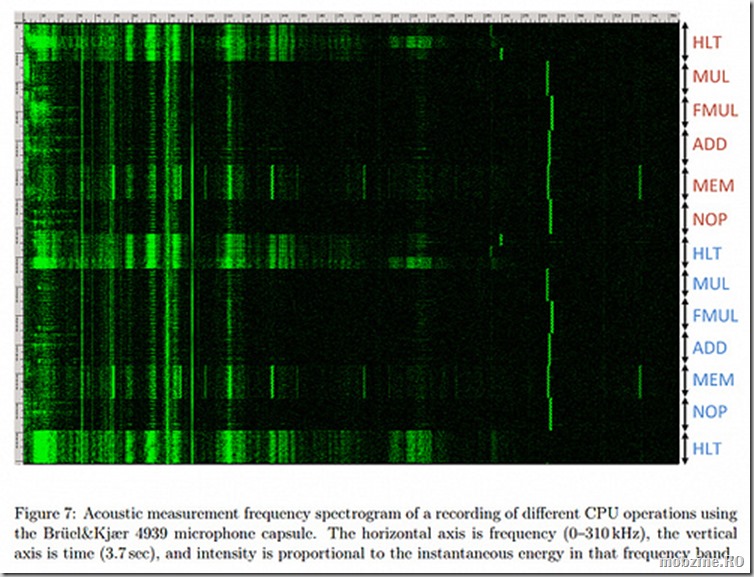

Daniel Genkin, Adi Shamir (a lucrat la inventarea RSA) și Eran Tromer s-au gândit că dacă nu pot găsi direct cheia de decriptare pot încerca să o deducă analizând informațiile secundare implicate în proces. Folosind un microfon sensibil, cei trei au reușit să extragă cheia de criptare RSA pe 4096 de biți folosită la codarea unui set de date prin ascultarea zgomotelor făcute de procesor de la o distanță de aproximativ 4 m. Au repetat operația pe mai multe sisteme, cu rezultate puțin diferite, uneori reușind să aibă succes chiar și cu un smartphone ascultând laptop-ul la 30 de cm.

Trebuie să sperie asta pe cineva? Teoretic nu, practic, toți cei ce folosesc informații confidențiale criptate cu RSA pe 4096 de biți ar trebui să se gândească la soluții să bruieze zgomotele scoase de CPU. Sau măcar să nu se apuce să decripteze datele importante în locuri publice.

via extremetech