Sună periculos? Chiar și este. Pentru că prin simpla vizitare a unui site infectat un utilizator de Samsung Galaxy S III poate să privească neputincios cum aparatul său se resetează singur și nu poate să îi facă nimic. Gaura de securitate e detaliată de Ravi Borgaonkar în cadrul evenimentului the Ekoparty dedicat securității. Cu un simplu cod USSD trimis de pe un site web sau via NFC/QR smartphone-ul Samsung poate fi resetat instant. Problema ține de interfața TouchWiz și ca urmare sunt afectați doar acei utilizatori ce folosesc interfața standard.

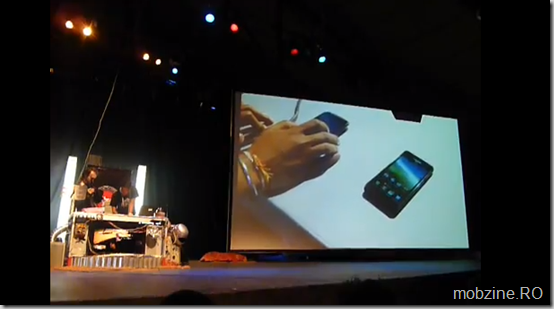

Vedeți mai jos exploit-ul în acțiune:

Exploitul este funcțional și pe alte modele Samsung ce folosesc TouchWiz: Galaxy Beam, S Advance, Galaxy Ace, and Galaxy S II.

Cam ăsta prețul pe care îl aduce cu sine celebritatea și o cotă mare de piață: intri în atenția hacker-ilor și mai devreme sau mai târziu apar problemele. Niciun soft nu e perfect. Rămâne de văzut cum va reacționa Samsung și cât de repede va da un patch în condițiile în care multă lume va spune că problema nu este foarte gravă.

Vouă cum vi se pare? Cât de mult v-ar durea un hardware reset neanunțat?

via slashgear

Ionut, bug-ul afecteaza mult mai multe modele decit crezi, inclusiv iPhone. Am scris si eu despre asta. Pentru a testa vezi http://m-sec.net/testtel.html

@cosmin

Nu cred ca e acelasi lucru. Bug-ul de fata e doar pentru TouchWiz. Poate ca tu ai gasit un altul. Mai ai vreun link sa ne uitam?

Circula la un moment pe Twitter un link sa testezi daca smartphone-ul Samsung este expus la asa ceva.Am intrat si eu pe acel link si sa sti ca a functionat chiar daca nu am Samsung.